软件供应链攻击已成为当前网络安全领域最严峻的挑战之一。攻击者不再直接针对最终应用,而是瞄准供应链上游的薄弱点,将恶意代码注入或利用既有漏洞,进而危害下游大量用户和组织。此类攻击具有隐蔽性强、影响范围广、破坏性大的特点,令传统安全防护措施难以有效应对。

当前应用安全面临着三大核心挑战,这些挑战相互交织,共同构成了复杂的安全威胁环境:

应用安全风险高持续性: 随着数字化转型的加速,企业应用程序变得更加复杂,网络攻击的数量和种类也在不断增多。根据 CNVD 官方统计数据,应用安全的攻击占全部漏洞影响对象类型的七成以上。攻击者利用应用程序的漏洞实施数据泄露、拒绝服务攻击和其他恶意行为。

传统安全防护能力割裂:传统生产环境安全建设往往聚焦于网络边界防护(如WAF、FW)和主机层检测(如EDR、HIDS)。这类单点式防护工具仅能提供局部、碎片化的安全可见性与检测能力,难以有效防护应用内部逻辑与交互风险。

应用迭代周期显著缩短:现代开发模式(如敏捷开发、DevSecOps)大幅提升了软件发布频率,导致安全测试窗口期被严重压缩。传统安全测试方法难以融入快速交付流程,且在有限时间内难以全面、及时地发现深层安全风险。

这三大挑战相互作用,形成了一个恶性循环:高持续的应用安全风险需要更全面的防护,但割裂的传统安全工具难以提供有效保护;短迭代周期要求安全能力深度内嵌(Shift Left),但传统安全工具的集成度和自动化程度不足以满足这一要求。因此,构建一套能够适应现代开发模式、具备全链路可视性和自动化能力的应用安全防护体系,已成为企业迫切的安全刚需与关键基础设施。

当近年来发生的几起重大供应链安全事件,深刻揭示了供应链攻击的巨大破坏力和深远影响:

· SolarWinds 事件(2020年):史上最严重的供应链攻击

2020年12月,FireEye 发现了一起被命名为 UNC2452 的攻击活动,攻击者成功入侵了 SolarWinds 公司的 Orion 网络管理软件。攻击者在2020年3-6月期间,将恶意代码植入到 SolarWinds Orion 软件的更新包中,形成了一个名为 SUNBURST 的后门。由于 SolarWinds 是一家为众多政府机构和大型企业提供网络管理软件的公司,这次攻击影响了全球18000多个组织,包括美国财政部、商务部、国土安全部等多个政府部门,以及微软、思科、英特尔等知名企业。

攻击者通过合法的软件更新渠道分发恶意代码,使得这次攻击具有极强的隐蔽性。一旦用户安装了被篡改的更新,恶意软件就会在受害者系统中建立持久化访问,允许攻击者窃取敏感信息、横向移动到其他系统,甚至植入更多的恶意工具。这起事件被认为是”史上最严重”的供应链攻击,不仅造成了巨大的经济损失,更对全球网络安全防御体系产生了深远影响。

· Log4j 漏洞事件(2021年):影响全球的”核弹级”漏洞

2021年11月,Apache Log4j 日志记录库被发现存在一个严重的远程代码执行漏洞(CVE-2021-44228),被安全研究人员称为”Log4Shell”。Log4j 是Java生态系统中使用最广泛的日志记录库之一,被集成到数百万个应用和服务中。这个漏洞允许攻击者通过发送特制的日志消息,远程执行任意代码,完全控制受影响的系统。

由于 Log4j 的广泛使用,这个漏洞的影响范围极其庞大,几乎涵盖了所有使用Java技术栈的应用和服务,包括云服务、企业应用、游戏服务器、物联网设备等。全球数百万个应用受到影响,修复工作持续了数月之久。更为严重的是,由于 Log4j 作为底层依赖被深度集成到各种软件中,许多组织甚至不知道自己的系统中使用了这个组件,导致漏洞修复工作异常困难。

· CCleaner 供应链攻击(2017年):合法软件的恶意篡改

2017年,知名系统清理软件 CCleaner 的官方版本被发现植入了恶意代码。攻击者成功入侵了 CCleaner 的开发环境,在软件的编译过程中植入了后门代码。在一个多月的时间里,超过230万用户下载并安装了被篡改的 CCleaner 版本。恶意代码会收集用户的系统信息并发送到攻击者控制的服务器,同时为进一步的攻击做准备。

这起事件特别值得关注的是,攻击者针对特定的高价值目标(包括多家知名科技公司)部署了第二阶段的恶意载荷,显示出供应链攻击的精准性和针对性。由于CCleaner具有官方数字签名,大多数安全软件都将其视为可信软件而放行,这进一步凸显了供应链攻击的隐蔽性。

这些真实案例共同揭示了供应链攻击的几个关键特征:攻击者越来越倾向于攻击上游供应商,通过”一点突破,全面开花”的方式扩大影响;攻击具有极强的隐蔽性,往往利用合法渠道和可信软件进行传播;影响范围广泛,一旦成功可能影响数百万用户;修复难度大,需要全行业的协同努力。这些特征使得供应链安全成为当前网络安全领域最具挑战性的问题之一。

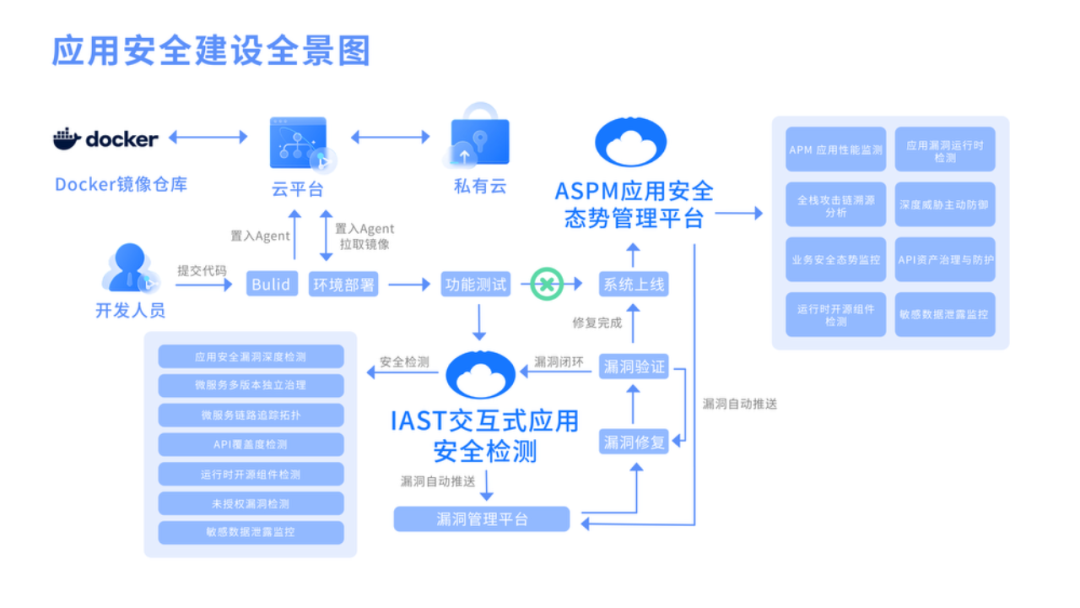

面对日益严峻的软件供应链安全挑战和应用安全现状,企业需要一套能够覆盖软件全生命周期、从开发到运行、从代码到业务逻辑的综合性安全解决方案。听云凭借其在应用性能管理和应用安全领域的深厚积累,构建了一套完善的应用安全产品全景图,旨在为企业提供全链路、全方位的安全防护能力。

听云应用安全产品体系以ASPM(应用安全态势管理)IAST(交互式应用安全测试系统)为核心,辅以其他能力,共同构筑起一道坚不可摧的数字防线。

通过听云应用安全产品全景图,企业能够:

• 全面掌握供应链风险: 动态构建组件谱系画像,自动关联 CVE 漏洞库,实现第三方组件已知/潜在漏洞的全量覆盖与实时预警,解决传统方案漏报率高、更新滞后问题。

• 实现安全能力内建:基于运行时深度洞察,精准识别高风险组件漏洞与攻击面暴露点,赋能安全团队将关键风险信息高效同步至开发侧,并提供修复优先级建议,显著提升漏洞治理效率与跨团队协同效能

• 未知威胁实时免疫:基于应用内存指令流监控与异常行为分析的运行时防护引擎,无需依赖预置规则库即可有效拦截 Log4j2、Fastjson 等 0day 漏洞利用攻击,防御效果显著优于传统流量层方案。

• 快速响应安全事件:基于运行时攻击链追踪与漏洞利用路径精准还原,实现组件级漏洞的代码级溯源与根因分析,大幅压缩安全事件应急响应周期。

在软件定义一切的时代,软件供应链安全是企业不可忽视的生命线。听云致力于成为企业最值得信赖的安全伙伴,共同筑牢数字防线,赋能业务安全发展。

文章数据来源:

[1] Synopsys. (2023). Open Source Security and Risk Analysis (OSSRA) Report 2023.

[2] FireEye. (2020). Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Global Victims With SUNBURST Backdoor.

[3] Apache Software Foundation. (2021). Apache Log4j Security Vulnerabilities.

[4] Cisco Talos. (2017). CCleaner Command and Control Infrastructure Seized.

推荐阅读